VPNFilter - viruso pašalinimo priežastys ir metodai

- 3477

- 893

- Charles Schamberger PhD

Naujoji kenksminga programa, žinoma kaip „Microtic VPNFilter“, neseniai identifikuota „Cisco Talos Intelligence Group“, jau užkrėtė daugiau nei 500 000 maršrutizatorių ir tinklo saugojimo įrenginių (NAS), iš kurių daugelis yra mažų įmonių ir biurų šalinimo. Tai, ką šis virusas daro ypač pavojingas - jis turi tokį garsų „nuolatinį“ sugebėjimą pakenkti, o tai reiškia, kad jis neišnyks tik todėl, kad maršrutizatorius bus paleistas iš naujo.

Kaip pašalinti virusą -vpnfilter.

Kas yra vpnfilter

Anot „Symantec“, „„ Symantec Lure “ir jutiklių duomenys rodo, kad, skirtingai nuo kitų grėsmių IoT, atrodo, kad VPNFilter virusas nenuskaito ir bando užkrėsti visus pažeidžiamus prietaisus visame pasaulyje“. Tai reiškia, kad yra tam tikra strategija ir infekcijos tikslas. Kaip galimi tikslai, „Symantec“ apibrėžė „Linksys“, „Mikrotik“, „Netgear“, „TP-Link“ ir „QNAP“ įrenginius.

Taigi, kaip prietaisai buvo užkrėsti? Tai yra programinės įrangos ar aparatinės įrangos trūkumai, sukuriantys savotišką „BackDor“, per kurį užpuolikas gali sutrikdyti įrenginio veikimą. Piratai naudoja standartinius pavadinimus ir numatytuosius slaptažodžius, norėdami užkrėsti įrenginius arba gauti prieigą per žinomą pažeidžiamumą, kuris turėjo būti ištaisytas naudojant įprastus programinės įrangos atnaujinimus arba programinę -aparatinę įrangą. Tai yra tas pats mechanizmas, kuris praėjusiais metais sukėlė masinių sutrikimų iš „Equifax“, ir tai yra bene didžiausias kibernetinio plovimo šaltinis!

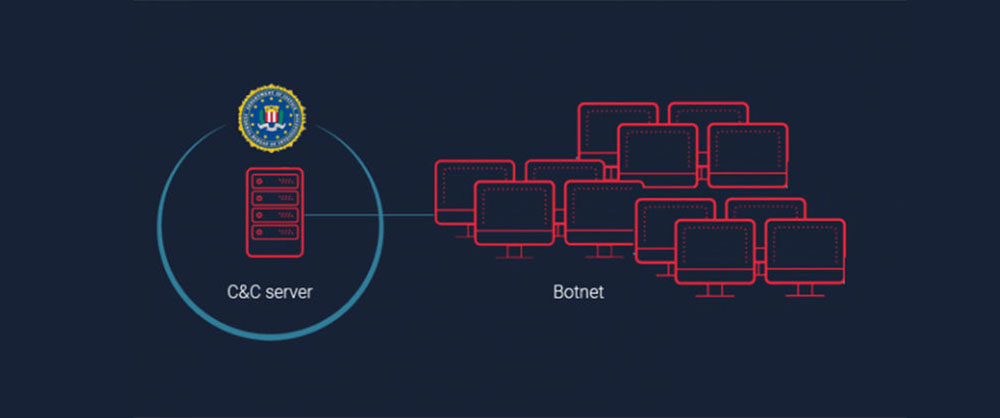

Taip pat neaišku, kas yra šie įsilaužėliai ir kokie jų ketinimai. Yra prielaida, kad planuojama didelė ataka, dėl kurios užkrėsti prietaisai bus nenaudingi. Grėsmė yra tokia didelė, kad neseniai Teisingumo ministerija ir FTB paskelbė, kad teismas priėmė sprendimą konfiskuoti prietaisus, įtariamus įsilaužimu. Teismo sprendimas padės nustatyti prietaisus, pažeis įsilaužėlių sugebėjimą pagrobti asmeninę ir kitą konfidencialią informaciją ir atlikti „Trojan VPnfilter“ kibernetinius kibernetinius išpuolius.

Kaip veikia virusas

„VPNFilter“ naudoja labai sudėtingą dviejų stilių infekcijos metodą, kurio tikslas yra jūsų kompiuteris, kad taptumėte žvalgybos duomenų auka ir net aprašymo operacijomis. Pirmasis viruso etapas apima jūsų maršrutizatoriaus ar koncentratoriaus paleidimą. Kadangi kenksmingas „VPNFilter“ pirmiausia skirtas maršrutizatoriams, taip pat kitiems su internetu susijusių įrenginių, taip pat kenkėjiškų programų „Mirai“, tai gali įvykti dėl automatinio Botan tinklo atakos, kuri nėra įgyvendinta dėl to, kad tai nėra įgyvendinta dėl to Sėkmingas centrinių serverių kompromisas. Infekcija įvyksta naudojant „Exploit“, dėl kurios iš naujo paleidžiama išmanusis įrenginys. Pagrindinis šio etapo tikslas yra įgyti dalinę kontrolę ir įgalinti 2 etapo diegimą baigus perkrovimo procesą. 1 etapo etapai taip:

- Įkelia nuotrauką iš „Photobucket“.

- Paleidžiami tyrinėtojai, o metaduomenys naudojami skambinti IP adresams.

- Virusas yra prijungtas prie serverio ir įkelia kenksmingą programą, po kurios jis automatiškai ją atlieka.

Tyrėjų teigimu, kaip atskiros URL adresai su pirmuoju infekcijos etapu yra netikrų foto objektų vartotojų bibliotekos:

- Com/user/nikkireed11/biblioteka

- Com/user/kmila302/biblioteka

- Com/user/lisabraun87/biblioteka

- Com/user/eva_green1/biblioteka

- Com/user/monicabelCi4/biblioteka

- Com/user/katyperry45/biblioteka

- Com/user/saragray1/biblioteka

- Com/vartotojas/„MillerFred“/biblioteka

- Com/user/jenifraniston1/biblioteka

- Com/user/amandaseyyfreed1/biblioteka

- Com/user/suwe8/biblioteka

- Com/user/bob7301/biblioteka

Kai tik bus pradėtas antrasis infekcijos etapas, tikrosios kenksmingo vpnfilterio galimybės tampa platesnės. Jie apima viruso naudojimą į šiuos veiksmus:

- Jungiama prie serverio C&C.

- Atlieka tor, P.S. ir kiti papildiniai.

- Atlieka kenksmingus veiksmus, apimančius duomenų rinkimą, komandas, saugyklą, įrenginių valdymą.

- Geba atlikti savarankiško atidavimo veiklą.

Susijęs su antruoju infekcijos IP adresų etapu:

- 121.109.209

- 12.202.40

- 242.222.68

- 118.242.124

- 151.209.33

- 79.179.14

- 214.203.144

- 211.198.231

- 154.180.60

- 149.250.54

- 200.13.76

- 185.80.82

- 210.180.229

Be šių dviejų etapų, „Cisco Talos“ kibernetinio saugumo tyrėjai taip pat pranešė apie 3 -ojo etapo serverį, kurio tikslas vis dar nežinomas.

Pažeidžiami maršrutizatoriai

Ne kiekvienas maršrutizatorius gali nukentėti nuo „vpnfilter“. „Symantec“ išsamiai aprašo, kurie maršrutizatoriai yra pažeidžiami. Iki šiol „VPNFilter“ sugeba užkrėsti „Linksys“, „MikrociK“, „NetGear“ ir „TP-Link“ maršrutizatorius, taip pat tinklo ryšio (NAS) QNAP. Jie apima:

- „Linksys E1200“

- „Linksys E2500“

- „Linksys WRVS4400N“

- „Mikrotik“ maršrutizatorius (maršrutizatoriams su 1016, 1036 ir 1072 versijos debesų šerdimi)

- „Netgear DGN2200“

- „NetGear R6400“

- „Netgear R7000“

- „Netgear R8000“

- „Netgear WNR1000“

- „NetGear WNR2000“

- QNAP TS251

- QNAP TS439 PRO

- Kiti NAS QNAP įrenginiai su „QTS“ programine įranga

- „TP-Link R600VPN“

Jei turite kokį nors iš aukščiau paminėtų įrenginių, patikrinkite savo gamintojo palaikymo puslapį, ar nėra atnaujinimų ir patarimų, kaip pašalinti „VPNFilter“. Daugelis gamintojų jau turi programinės aparatinės įrangos atnaujinimą, kuris turėtų visiškai apsaugoti jus nuo „VPNFilter“ atakos vektorių.

Kaip nustatyti, kad maršrutizatorius yra užkrėstas

Neįmanoma nustatyti maršrutizatoriaus infekcijos laipsnio net naudojant Kasperskio antivirusą. Visų pirmaujančių pasaulio kompanijų „iTshnoves“ dar neišsprendė šios problemos. Vienintelės rekomendacijos, kurias jie dabar gali pasiūlyti, yra iš naujo nustatyti įrenginį į gamyklos nustatymus.

Ar maršrutizatoriaus paleidimas padės atsikratyti VPNFilter infekcijos

Rodriliavimas maršrutizatoriuje padės išvengti tik pirmųjų dviejų etapų viruso vystymosi. Jis vis tiek liks kenkėjiškų programų pėdsakais, kurie pamažu užkrės maršrutizatorių. Iš naujo nustatykite įrenginį į gamyklinius nustatymus, padės išspręsti problemą.

Kaip ištrinti „vpnfilter“ ir apsaugoti maršrutizatorių arba NAS

Remiantis „Symantec“ rekomendacijomis, būtina iš naujo paleisti įrenginį, o tada nedelsdami pritaikyti veiksmus, reikalingus atnaujinti ir mirksėti. Tai skamba paprastai, tačiau vėlgi, kad nėra nuolatinio programinės įrangos atnaujinimo ir programinės įrangos, yra dažniausia „Cybercus“ priežastis. „NetGear“ taip pat pataria vartotojams iš savo įrenginių atjungti bet kokias nuotolinio valdymo galimybes. „Linksys“ rekomenduoja iš naujo paleisti savo įrenginius bent kartą po kelių dienų.

Paprastas jūsų maršrutizatoriaus gryninimas ir atstatymas ne visada visiškai pašalina problemą, nes kenkėjiška programinė įranga gali sukelti sudėtingą grėsmę, kuri gali smarkiai pataikyti į jūsų maršrutizatoriaus programinės įrangos objektus. Štai kodėl pirmas žingsnis yra patikrinti, ar jūsų tinklui gresia ši kenksminga programa. „Cisco“ tyrėjai griežtai rekomenduoja tai atlikdami šiuos veiksmus:

- Sukurkite naują pagrindinių kompiuterių grupę su pavadinimu „VPNFilter C2“ ir padarykite ją po išoriniais pagrindiniais kompiuteriais per „Java“ UI.

- Po to patvirtinkite, kad grupė keičiasi duomenimis, patikrindama pačios grupės „kontaktus“ jūsų įrenginyje.

- Jei nėra aktyvaus srauto, tyrėjai pataria tinklo administratoriams sukurti tam tikro tipo išjungimo signalą, kuris, sukurdami įvykį ir pasirinkdami pagrindinį vartotojo žiniatinklio sąsajoje, praneša, kai tik srautas įvyksta pagrindinėje grupėje.

Šiuo metu turite iš naujo paleisti maršrutizatorių. Norėdami tai padaryti, tiesiog išjunkite jį nuo maitinimo šaltinio 30 sekundžių, tada prijunkite jį atgal.

Kitas žingsnis bus jūsų maršrutizatoriaus nustatymų nustatymas. Informacija apie tai, kaip tai padaryti, rasite vadove dėžutėje arba gamintojo svetainėje. Kai vėl įkeliate maršrutizatorių, turite įsitikinti, kad jos programinės aparatinės įrangos versija yra paskutinė. Vėl susisiekite su maršrutizatoriaus pridėtu dokumentu, kad sužinotumėte, kaip jį atnaujinti.

Svarbus. Niekada nenaudokite vartotojo vardo ir numatytojo slaptažodžio administravimui. Visi to paties modelio maršrutizatoriai naudos šį pavadinimą ir slaptažodį, o tai supaprastina nustatymų pakeitimą arba kenkėjiškumo diegimą.Niekada nenaudokite interneto be stiprios ugniasienės. Rizikuojant FTP serveriams, NAS serveriams, PLEX serveriams. Niekada nepalikite nuotolinio administravimo. Tai gali būti patogu, jei dažnai esate toli nuo savo tinklo, tačiau tai yra potencialus pažeidžiamumas, kurį gali naudoti kiekvienas įsilaužėlis. Visada neatsilikite nuo naujausių renginių. Tai reiškia, kad turite reguliariai patikrinti naują programinę -aparatinę įrangą ir iš naujo įdiegti ją, nes atnaujinimai išleidžiami.

Ar būtina mesti maršrutizatoriaus nustatymus, jei mano įrenginio nėra sąraše

Rizikos maršrutizatorių duomenų bazė atnaujinama kasdien, todėl rastrų išleidimas turi būti reguliariai atliekamas. Taip pat patikrinkite programinės aparatinės įrangos atnaujinimus gamintojo svetainėje ir stebėkite jo tinklaraštį ar pranešimus socialiniuose tinkluose.

- « Serveris yra autobusas PUBG - klaidų priežastys ir būdai, kaip ją pašalinti

- Susisiekite su blokavimu „Telegram“ »