„OpenVpn“ nustatymas „Windows“ ir „Ubuntu“, kas, kodėl ir kaip

- 4558

- 1222

- Cecil Kreiger

Turinys

- „OpenVPN“ taikymo sritis ir pranašumai

- Taikymo sritis

- Privalumai

- „OpenVPN“ sąranka skiltyje „Windows“

- Serverio dalies diegimas ir konfigūracija

- Kliento dalies nustatymas

- Ryšys

- „OpenVPN“ sąranka skiltyje „Ubuntu“

- Serverio dalies nustatymas

- Kliento dalies nustatymas

Internetas yra tarsi jūra. Su išsiųstais duomenimis, kaip laivas kelionės metu, gali nutikti bet kas: jie gali būti sugadinti, nuskęsti informacijos sraute arba tapti „piratų“ grobiu. Virtualiems privatiems tinklams (VPN, VPN) padedama apsaugoti ypač vertingus duomenis nuo vagysčių ir nuostolių - uždarų kanalų (tunelių) sistemos, kurios yra pastatytos kitame, didesniame tinkle. Vienas iš VPN tipų yra „OpenVPN“.

Norite išmokti greitai ir lengvai sukurti virtualius privačius tinklus? Pakalbėkime apie „OpenVPN“ protokolo pranašumus, taip pat apie serverio ir kliento „Windows“ ir jame priklausančių „Ubuntu“ dalis ir „Ubuntu“.

„OpenVPN“ taikymo sritis ir pranašumai

Taikymo sritis

- Saugių įmonių tinklų kūrimas. Atstumas tarp tokių tinklų mazgų neturi reikšmės.

- Informacijos apsauga atviruose viešuose tinkluose.

- Ryšys su kelių šeimininkų internete per bendrus vartus.

- Prieiga prie draudžiamų žiniatinklio išteklių.

Privalumai

- Viskas nemokama. Daugelis iš mūsų neatsisakys nemokamo „Wi-Fi“ kavinėje ar parke, tačiau tokio ryšio perduodamas eismas nėra apsaugotas nuo perėmimo. Nemokamas „OpenVPN“ nukreips jį į uždarą tunelį, todėl jūsų prisijungimai, slaptažodžiai ir kita slapta informacija tikrai neatvės netinkamoms rankoms.

- Kad jūsų tinklas būtų apsaugotas, jums nereikia pirkti papildomos įrangos.

- Visas perduodamas srautas yra suspaustas, kuris suteikia didelį ryšio greitį (didesnis nei naudojant IPSEC).

- Lankstus bet kokio sudėtingumo nustatymas leidžia sukonfigūruoti VPN.

- Naudojant kelis patikimus šifravimo algoritmus, labai didelis duomenų apsaugos laipsnis.

- Nereikia pertvarkyti ar atjungti gaisrų (tinklo ekranų) ir NAT (IP adresų konvertavimo TCP/IP tinkluose technologija) nereikia.

- Protokolas palaiko visas pagrindines operacines sistemas.

- Norint diegti ir nustatyti programinės įrangos nustatymus, jums nereikia gilių žinių apie tinklo technologijas, o net naudojant ne specialistą reikia kelių minučių reikalo.

„OpenVPN“ sąranka skiltyje „Windows“

Serverio dalies diegimas ir konfigūracija

Kadangi dauguma iš mūsų naudojasi „Windows OS“, susipažindami su „OpenVPN“ technologija, mes pradėsime nuo jos. Taigi, atsisiųskite tinkamą paskirstymą iš oficialios svetainės ir pradėkite diegimą.

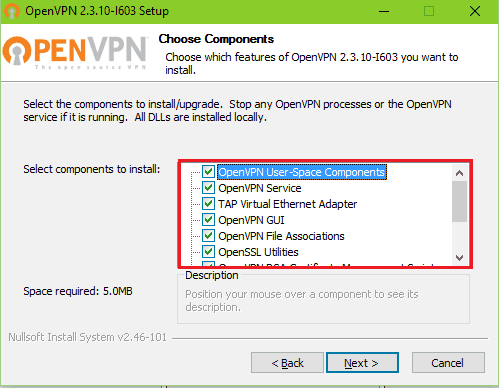

Sąraše "Pasirinkite komponentus, kuriuos norite įdiegti"(Pasirinkite diegimo komponentus) Pažymėkite viską.

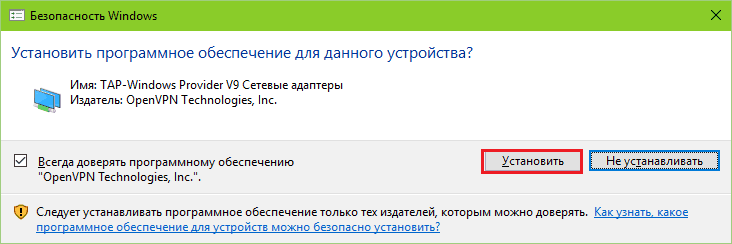

Sutikite įdiegti virtualiojo tinklo adapterio tvarkyklę Takite „Windows“ adapteris V9.

Įdiegta? Dabar sukursime VPN raktus ir sertifikatus.

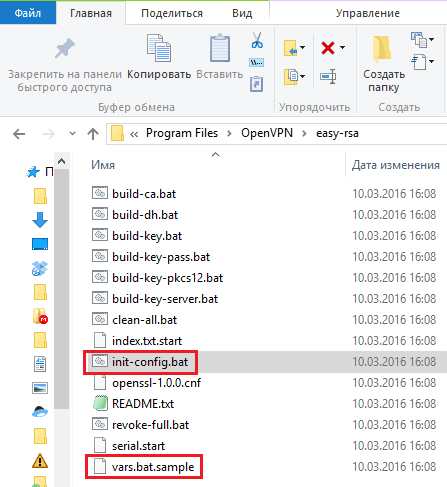

- Mes einame į „ProgramFiles %“/„OpenVPN/Easy -RSA“ katalogą ir paleidžiame paketo failą Init-config.Šikšnosparnis - Jis kopijuoja failą į tą patį aplanką Varsas.Šikšnosparnis.pavyzdys as Varsas.Šikšnosparnis. Ateityje komandų paketas Varsas.Šikšnosparnis nustatys sertifikatų generavimo kintamuosius.

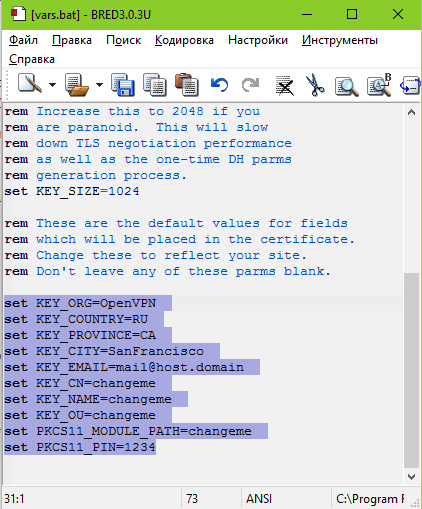

- Po sukurto Varsas.Šikšnosparnis Atidarykite jį su nešiojamuoju kompiuteriu ir nurodykite pasirinktose eilutėse (po „=“) bet kokių duomenų. Mes palaikome pokyčius.

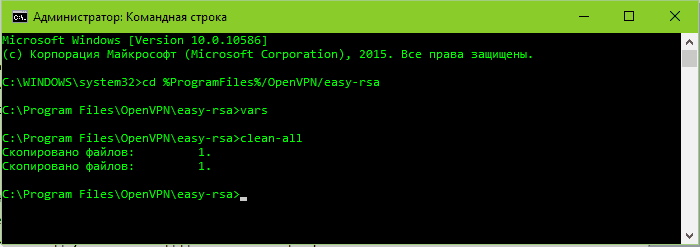

- Tada mes paleidžiame komandinę eilutę iš administratoriaus ir vykdome perėjimo instrukcijas /Easy -RS (CD %Programos failus%/OpenVPN/Lengva-RSA). Po to mes einame iš eilės Varsas.Šikšnosparnis Ir Švarus-Viskas.Šikšnosparnis (Mes įkeliame kintamuosius ir ištriname anksčiau sukurtus klavišus).

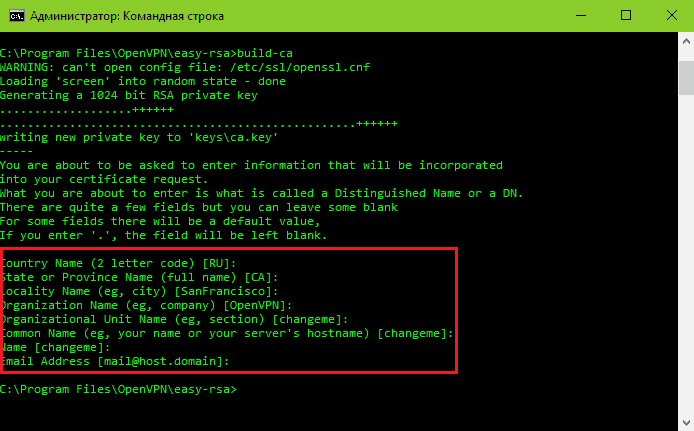

- Mes atliekame komandų paketą Pastatyti-Ca.Šikšnosparnis - Tai sukurs naują pagrindinį sertifikatą „ProgramFiles %“/„OpenVPN/Easy -rsa/Keys“ kataloge. Užpildykite duomenis apie organizacijos pavadinimą ir pan.

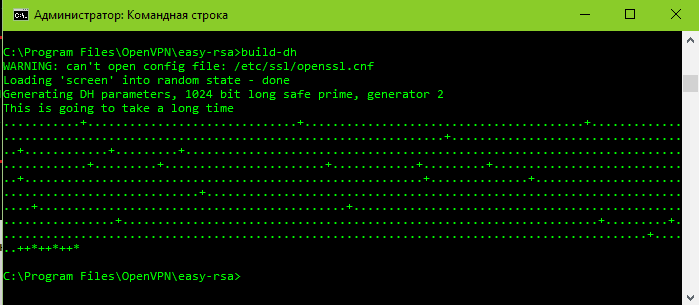

- Pradėkite Pastatyti-DH.Šikšnosparnis - Tai mes sukuriame diffe helman raktą. Failas pasirodys aplanke /klavišuose DH1024.Pem.

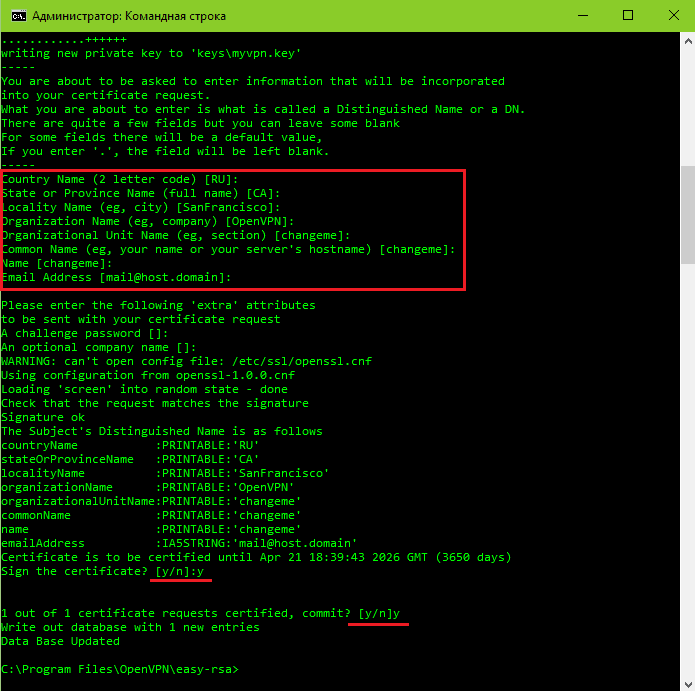

- Savo ruožtu - serverio raktas: vykdykite instrukciją Pastatyti-Raktas-Serveris Myvpn („MyVPN“ yra serverio pavadinimas, galite nurodyti bet kurį kitą). Klausimų blokas, pradedant nuo „šalies pavadinimo“, mes pasiilgome, paspausdami Enter. Dėl paskutinių dviejų klausimų - „Pasirašykite pažymėjimą?"O kitą kartą mes atsakome" y ".

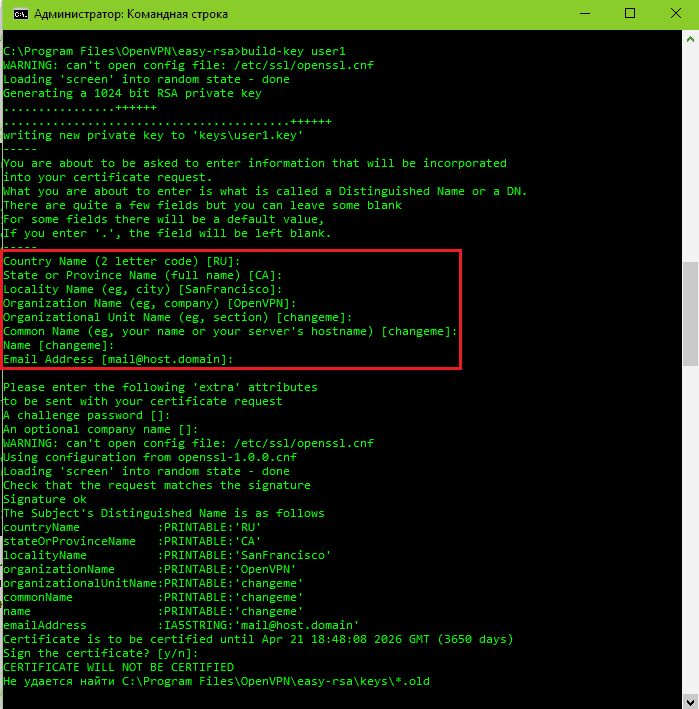

- Toliau turime gauti kliento raktą: mes koncertuojame Pastatyti-Raktas vartotojas1 (vartotojas1 - kliento vardas, galite pakeisti kitu). Jei yra keli klientų kompiuteriai, mes pakartojame operaciją visiems, nepamirškite pakeisti pavadinimo. Blokas, apjuostas rėmu, kaip ir anksčiau, praleiskite.

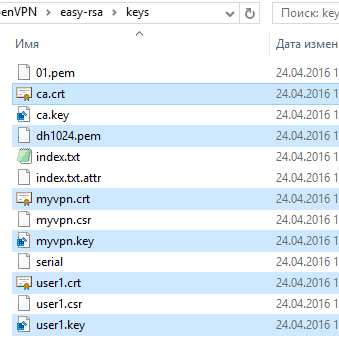

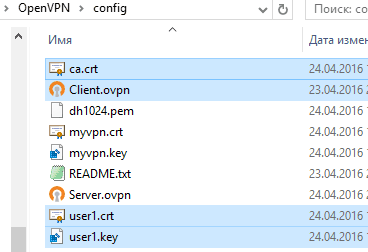

- Toliau nukopijuojame iš aplanko /Lengva-RSA/Raktai V /OpenVPN/Konfigūracija Šie failai: DH1024.Pem, Ca.Crt myvpn.CRT, Myvpn.Raktas, vartotojas1.Raktas, vartotojas1.CRT. Paskutinius keturis gali būti vadinami kitaip. Kodėl, manau, aišku.

- Kitas tame pačiame aplanke mes sukuriame serverio konfigūracijos failą. Kopijuojame žemiau pateiktas direktyvas į nešiojamąjį kompiuterį ir, jei reikia, pakeisime jų parametrus į mūsų. Mes išsaugojame dokumentą su plėtiniu .OVPN ir vardas "Serveris".

# Sąsaja (L3-tunnel)

Dev tun

# VPN darbo protokolas

Proto UDP

# Naudotas prievadas (galite nurodyti nemokamą)

1234 uostas

# Sertifikatų ir raktų sąrašas (atkreipkite dėmesį į vardus)

CA CA.CRT

CERT MYVPN.CRT

Raktas myVpn.Raktas

DH DH1024.Pem

# Duomenų šifravimo tipas

Šifras AES-256-CBC

# Pažymėkite IP adresų diapazoną

10 serveris.10.10.0 255.255.255.0

# Informacijos lygio šaudymo lygis

3 veiksmažodis

# Mes naudojame suspaudimą

Comp-Lzo

Atkaklus raktas

Atkakliai tun

MSSFIX

# Nustatykite maksimalų pakartotinių įvykių skaičių

Nutildyti 25

# Tuo pačiu metu sujungtų klientų skaičius (5)

„Max-Clients“ 5

# Gyvenimo gyvenimo kliento sesija

Keepalive 10 120

# Vienas kito klientų matomumas (leidžiama)

Klientas-klientas

# Nustatykite kiekvieną vartotojo 1 adresą

Topologijos potinklis

# Prieš pridėdami maršrutą, nustatykite vėlavimą

Maršrutas

#Indikite, jei norime duoti internetą. DNS adresai Mes rašome tuos, kurie yra išdėstyti interneto ryšio nustatymuose.

Stumkite „Peradresavimo vartai DEF1“

Paspauskite "DHCP-Option dns x.x.x.X "

Paspauskite "DHCP-Option dns x.x.x.X "

Be to, perskaitykite serverio konfigūracijos direktyvas Čia.

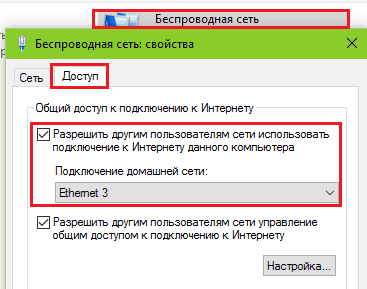

Tada, norėdami platinti internetą, einame į tinklo ryšio katalogą, atidarome sąsajos, kuriai žvelgiama į pasaulinį tinklą, savybes, einame į skirtuką “Prieiga", padėk ženklą priešais"Leiskite kitiems vartotojams naudoti šį ryšį .. "Ir mes pasirenkame„ TAP -Windows “adapterį V9 virtualų adapterį iš sąrašo - mano galvoje tai yra„ Ethernet 3 “.

- Sukurkite kliento konfigūracijos failą. Nukopijuokite kitą tekstą į nešiojamąjį kompiuterį ir išsaugokite dokumentą su išplėtimu .OVPN pavadinimu „klientas“.

Klientas

Dev tun

Proto UDP

# IP arba VPN serverio ir ryšio prievado domeno pavadinimas.

Nuotolinis x.x.x.X 1234

CA CA.CRT

CERT vartotojas1.CRT

Pagrindinis vartotojas1.Raktas

Šifras AES-256-CBC

Comp-Lzo

Atkaklus raktas

Atkakliai tun

3 veiksmažodis

Kitos kliento konfigūracijos direktyvos Žr Čia.

Kliento dalies nustatymas

Įdiekite programą kliento kompiuteryje. Tada eikite į serverį, atidarykite „ProgramFiles %“/„OpenVPN/Config“ katalogą ir nukopijuokite failus iš ten Ca.CRT, klientas.OVPN, vartotojas1.CRT, vartotojas1.Raktas tinklo aplanke arba USB „Flash“ diske. Mes perkeliame juos į panašų kliento aparato aplanką.

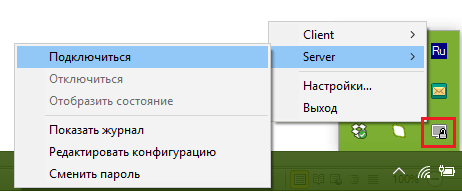

Ryšys

Norėdami paleisti serverį, spustelėkite etiketę „OpenVPN GUI“ darbalaukyje. Trijoje pasirodys pilka piktograma. Spustelėkite jį dešiniuoju pelės mygtuku, pasirinkite Komandos meniu "Serveris"Ir"Prisijungti".

Sėkmingu ryšiu piktograma pakeis spalvą į žalią. Su nesėkmingu spustelėkite meniu "Peržiūrėkite žurnalą": Tai parodys klaidą.

Kliento ryšys atliekamas vienodai, tik vietoj ", o ne“Serveris„Pasirinkite meniu“Klientas".

„OpenVPN“ sąranka skiltyje „Ubuntu“

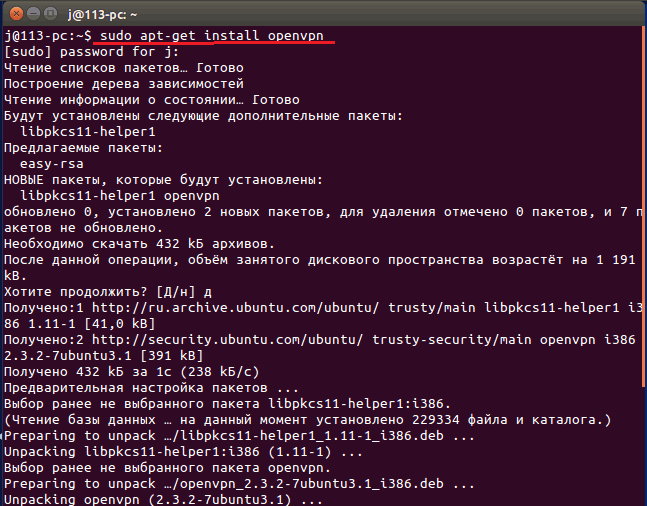

Pirmiausia pradedame tai, kad, kaip ir „Windows“, mes įdiegiame „OpenVPN“ paketą serverio ir kliento mašinose. Konsolės versijos diegimo per terminalą direktyva yra tokia: Sudo apt-get diegti „OpenVPN“. Jei norite, galite įdiegti grafines paketų versijas iš „Ubuntu“ programų centro.

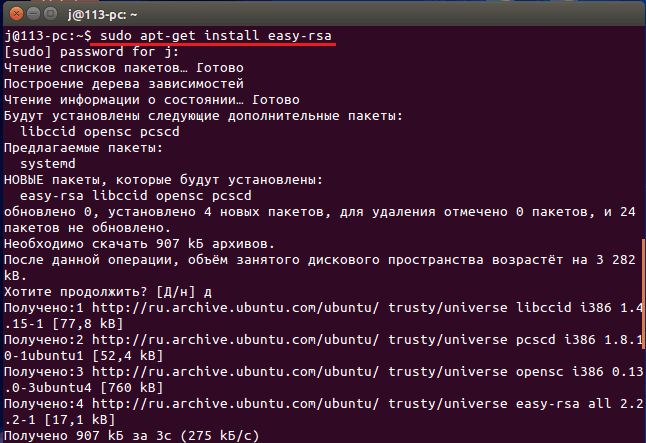

Tačiau svarbiausias komponentas yra „Easy-RSA“ modulis, skirtas generuoti sertifikatus ir raktus, neįtrauktas į „Linux-Display“. Jis turės būti įdiegtas atskirai, užpildžius komandą: Sudo Apt-Gaukite Diegti Lengva-RSA.

Serverio dalies nustatymas

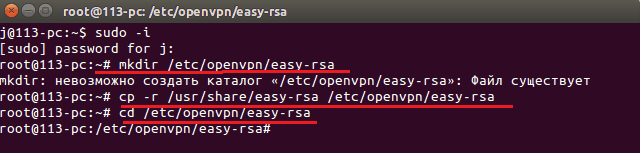

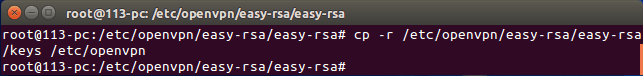

- Įdiegę programą ir papildomą modulį, mes sukuriame katalogą “Lengva -RS"Aplanke /etc /openVpn: Sudo mkdir/etc/openvpn/easy -rsa. Nukopijuokite turinį iš diegimo svetainės: Cp -r/usr/share/easy -rs/etc/openvpn/easy -rsa.

- Toliau eikite į naują katalogą: CD/etc/openvpn/Easy -rs/ ir pradėkite kurti sertifikatus ir raktus.

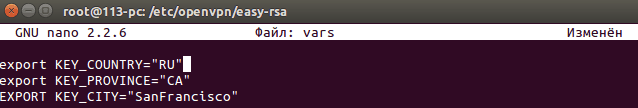

- Atidaryti VAR kintamuosius failus naudodami „Nano Console“ redaktorių („Analogo VARS“.Šikšnosparniai languose) ir importuoti į jį tuos pačius duomenis kaip ir VAR.Šikšnosparnis, su pakeistomis vertėmis:

Key_country = ru

Key_provincy = ca

Key_City = Sanfrancisco

Key_org = openVpn

Key_email = [email protected]

KEY_CN = Changeme

Key_name = Changeme

Key_ou = Changeme

Pkcs11_module_path = changeme

Pkcs11_pin = 1234

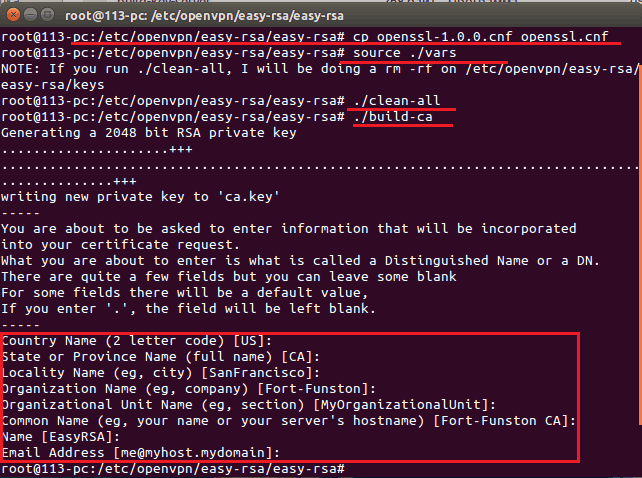

- Nukopijuokite kriptografinį paketą „OpenSSL“: CP „OpenSSL-1“.0.0.CNF Opensl.CNF.

- Mes atsisiunčiame kintamuosius iš VARS: Šaltinis ./Varsas.

- Mes ištriname anksčiau sukurtus duomenis: ./Švarus-Viskas.

- Mes sukuriame naują pagrindinį sertifikatą: ./Pastatyti-Ca. Klausimų blokas rėmelyje, kurio mes pasiilgome.

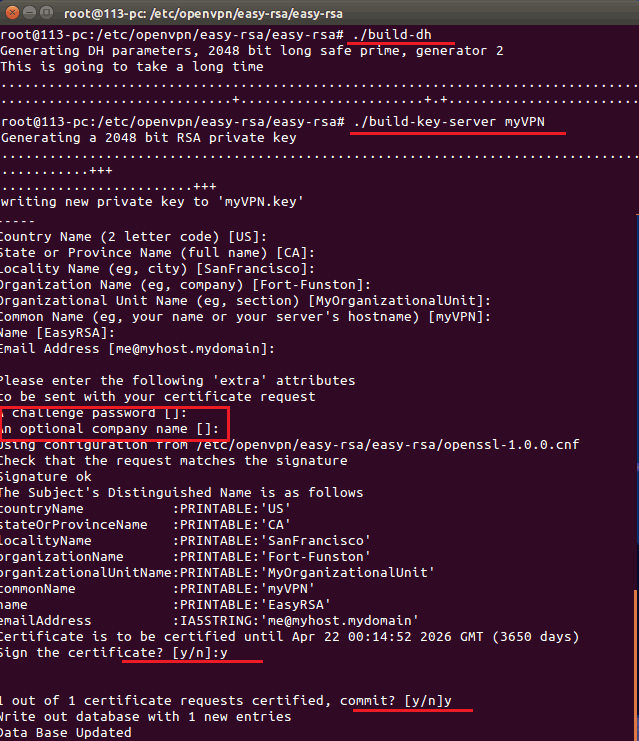

- Toliau - „Diffe Helman“ raktas: ./Pastatyti-DH.

- Už jo yra serverio sertifikatas: ./Pastatyti-Raktas-Serveris Myvpn („MyVPN“, kaip prisimenate, yra vardas, galite turėti kitokį). Mes perduodame tam skirtą bloką (jis sumažinamas ekrano kopijoje), atsakome į paskutinius 2 klausimus „Y“.

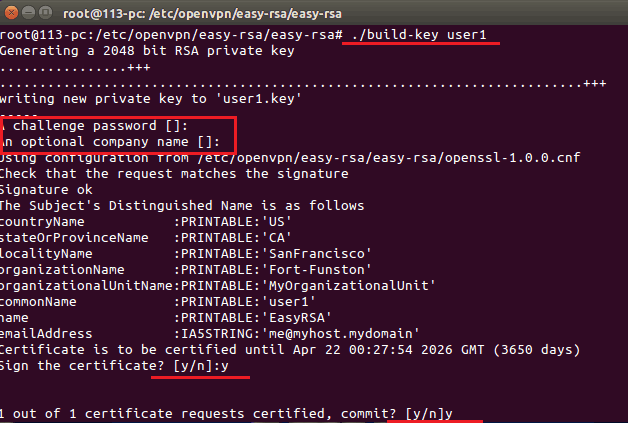

- Paskutinis sukuriame kliento pažymėjimą: ./Pastatyti-Raktas vartotojas1 (vietoj „user1“ galite sugalvoti kitą pavadinimą). Tuo pačiu metu mes dar kartą praleidžiame bloką, paskirtą atrankoje ir atsakykite į „Y“ į paskutinius du klausimus.

Visi sukurti raktai ir sertifikatai yra išsaugoti subkatalyje /etc/OpenVPN/Lengva-RSA/Raktai. Mes perkeliame juos į aplanką /„OpenVPN“: Cp -r/etc/openvpn/easy -rs/klavišai/etc/openvpn.

Paskutiniame etape mes sukuriame serverio konfigūracijos failą /etc /openvpn aplanke: Nano /etc/OpenVPN/Serveris.Konf ir užpildykite jį taip pat, kaip užpildė panašų dokumentą „Windows“. Vienintelis skirtumas yra kiti būdai:

Ca/etc/openvpn/klavišai/ca.CRT

Dh/etc/openvpn/klavišai/dh2048.Pem

Serti.CRT

Raktas/etc/openvpn/klavišai/myvpn.Raktas

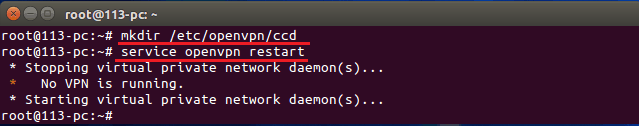

Galiausiai sukuriame kliento mašinų konfigūracijos katalogą: mkdir/etc/openvpn/ccd, Ir Mes paleidžiame serverį: Service OpenVPN Start.

Jei serveris neprasideda, greičiausiai konfigūracijos klaida padaryta. Informaciją apie problemą galima peržiūrėti dokumente/var/log/openVpn.Prisijunkite su komanda Uodega -f/var/log/openVpn.žurnalas.

Kliento dalies nustatymas

Įdiegę programą kliento kompiuteryje, mes perduodame serveryje sugeneruotus raktus ir sertifikatus ir sukuriame konfigūraciją.

Raktas ir pažymėjimai - Ca.CRT, vartotojas1.CRT Ir vartotojas1.Raktas, yra aplanke/etc/openvpn/klavišai. Nukopijuokite juos į USB „Flash Drive“ ir įterpkite į to paties pavadinimo aplanką kliento kompiuteryje.

Konfigūracijos failas sukuriamas naudojant nano: Nano/etc/openvpn/klientas.Konf, ir užpildykite „Windows“ modelį. Nepamirškite joje išrašyti tinkamų būdų:

Ca/etc/openvpn/klavišai/ca.CRT

Dh/etc/openvpn/klavišai/dh2048.Pem

Cert/etc/openvpn/klavišai/vartotojas.CRT

Raktas/etc/openvpn/klavišai/vartotojas1.Raktas

Viskas yra pasirengusi. Norėdami prisijungti prie serverio, mes naudojame tą pačią komandą: Service OpenVPN Start.

***

Instrukcija pasirodė ilga, tačiau iš tikrųjų šių veiksmų atlikimas trunka 5–10 minučių. Išsamesnė informacija apie darbą su „OpenVPN“ yra skyriuje “Dokumentacija"Oficiali taikymo svetainė. Pabandykite ir jums pasiseks!

- « Nebuvo įmanoma užmegzti „Skype“ ryšio, kaip atsikratyti klaidos

- Kas yra hashtags? Kaip ir kur juos naudoti? »