„WannaCry“ epidemijos atsakymai į dažnus klausimus ir vartotojo kliedes

- 1428

- 104

- Thomas Zemlak

Turinys

- Ar „velnias“ yra tikrai baisus

- Kaip plinta „WannaCry“

- Kuriam gresia „WannaCry“ ataka ir kaip nuo jos apsisaugoti

- Kaip veikia virusas, kas užšifruota

- Ką daryti, jei „WannaCry“ jau užkrėtė kompiuterį

- Kaip toliau gyventi šį gyvenimą

Ir apie tai, kad fragmentiška informacija nesuteikia visapusiško supratimo apie situaciją, sukelia spekuliacijas ir palikite po jų daugiau klausimų nei atsakymai. Norint išsiaiškinti, kas iš tikrųjų vyksta, kam ir kas kelia grėsmę, kaip apsaugoti nuo infekcijos ir kaip iššifruoti „WannaCry“ sugadintus bylas, yra skirtas šiandienos straipsniui.

Ar „velnias“ yra tikrai baisus

Aš nesuprantu, koks nerimas aplink Wannacry? Yra daug virusų, nauji atrodo nuolat. Ir šis yra ypatingas?

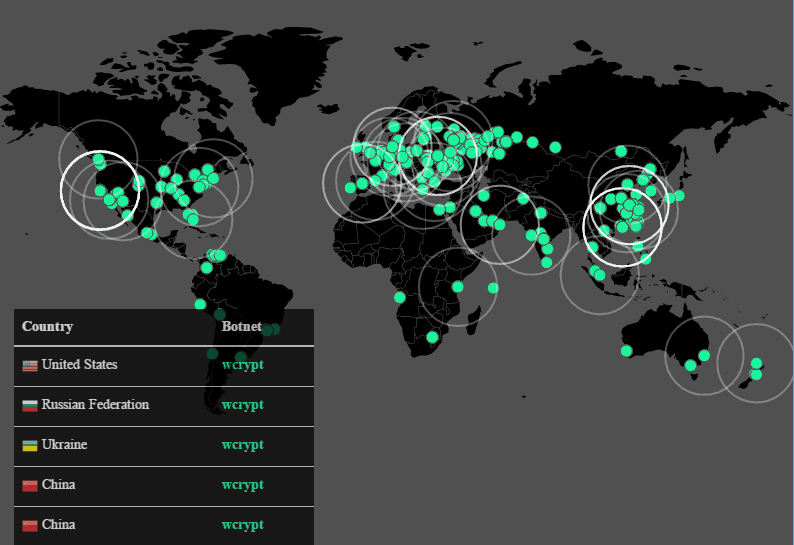

Wannacry (kiti vardai wanacrypt0r, wana decrypt0r 2.0, wannaCrypt, wncry, wcry) - ne visai paprastas kibernetinis nulis. Jo liūdnos šlovės priežastis yra milžiniška padaryta žala. Anot Europolo, jis pažeidė daugiau nei 200 000 kompiuterių, veikiančių „Windows“ 150 pasaulio šalių, darbus ir žalą, kurią jų savininkai patyrė daugiau nei 1 000 000 000 USD. Ir tai yra tik per pirmąsias 4 paskirstymo dienas. Dauguma aukų - Rusijoje ir Ukrainoje.

Aš žinau, kad virusai prasiskverbia į kompiuterį per suaugusiųjų svetaines. Aš nesilankau tokiais ištekliais, todėl man niekas negrasina.

Virusas? Aš taip pat turiu problemą. Kai virusai prasideda mano kompiuteryje, aš paleidžiu naudingumą *** ir po pusvalandžio viskas yra tvarkinga. Ir jei tai nepadeda, aš iš naujo įdiegiu „Windows“.

Viruso virusas - nesantaika. „WannaCry“ - „Trojan Monitor“, tinklo kirminas, galintis pasiskirstyti vietiniuose tinkluose ir internete iš vieno kompiuterio į kitą, be žmogaus dalyvavimo.

Dauguma kenksmingų programų, įskaitant šifravimą, pradeda veikti tik po to, kai vartotojas „praryja masalą“, tai yra, paspaudžia nuorodą, atidarykite failą ir kt. P. A Norėdami užsikrėsti „WannaCry“, nieko nereikia nieko daryti!

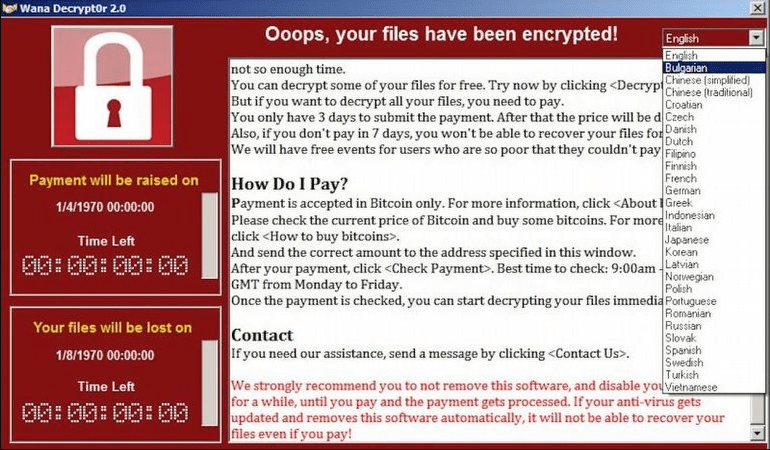

Kai tik kompiuteryje su „Windows“, kenkėjiška programa per trumpą laiką užšifruoja didžiąją dalį vartotojo failų, po kurių ji rodo pranešimą, kuriame reikalaujama 300–600 USD išpirkos, kuri turi būti perkelta į nurodytą piniginę per 3 dienas. Vėlavimo atveju jis grasina, kad po 7 dienų neįmanoma iššifruoti failų.

Tuo pačiu metu kenksmingi ieško spragų, skirtų skverbtis į kitus kompiuterius, ir, jei jis jį suras, užkrečia visą vietinį tinklą. Tai reiškia, kad gretimose mašinose saugomų failų atsarginės kopijos taip pat tampa nenaudojamos.

Viruso pašalinimas iš kompiuterio nesukelia failų iššifravimo! Iš naujo įdiegti operacinę sistemą - taip pat. Priešingai, kai su šiferio infekcija, abu šie veiksmai gali atimti jums galimybę atkurti failus, net jei yra galiojantis raktas.

Taigi taip, „velnias“ yra gana baisus.

Kaip plinta „WannaCry“

Jūs visi meluojate. Virusas gali prasiskverbti į mano kompiuterį tik tuo atveju, jei pats jį atsisiunčiu. Ir aš budrus.

Daugelis kenksmingų programų gali užkrėsti komponentus (ir, beje, mobiliuosius įrenginius), per pažeidžiamumą - klaidas - operacinės sistemos komponentų kodą ir programas, kurios atidaro kibernetinius matavimus. Visų pirma, „WannaCry“ plinta per 0 dienų pažeidžiamumą SMB protokole (nulinės dienos pažeidžiamumai vadinami klaidomis, kurios nebuvo pataisytos jų veikimo metu kenksmingu/šnipinėjimu).

Tai yra, norint užkrėsti kompiuterį su drožlių lustu, pakanka dviejų sąlygų:

- Ryšys su tinklu, kuriame yra ir kitų užkrėstų automobilių (internetas).

- Buvimas aukščiau minėtos spragos sistemoje.

Iš kur atsirado ši infekcija? Tai yra rusų įsilaužėlių triukai?

Remiantis kai kuriais pranešimais („Aš neatsakau į patikimumą“), SMB tinklo protokolo, kuris tarnauja legaliai nuotolinei prieigai prie failų ir spausdintuvų „Windows“, spragos, pirmosios atrasti JAV nacionalinio saugumo agentūrą. Užuot pranešę apie ją „Microsoft“, kad jie ištaisytų klaidą ten, jie nusprendė patys panaudoti ir sukurti išnaudojimą (programa, kuri išnaudoja pažeidžiamumą).

Vėliau šį sprogimą (kodo pavadinimą „EternalBlue“), kuris kurį laiką buvo skirtas įsiskverbti į kompiuterius be savininkų žinių, pavogė įsilaužėliai ir sudarė pagrindą, kad būtų sukurtas turto prievartavimo terminas „Wannacry“. T. y., Dėl ne visiškai teisinių ir etiškų JAV valstijos statybos veiksmų viruso auklėtojai sužinojo apie pažeidžiamumą.

Šifravimo autorystė tikrai nėra nustatyta.

Aš išjungiau atnaujinimų diegimą „Windows“. Nafig reikalingas, kai viskas veikia be jų.

Tokio greito ir didelio masto epidemijos plitimo priežastis yra tuo metu „pleistro“ nebuvimas - „Windows“ atnaujinimas, kuris gali uždaryti „Wanna Cry Sprafole“. Nes norint jį sukurti, prireikė laiko.

Šiandien toks pleistras egzistuoja. Vartotojai, kurie atnaujina sistemą, automatiškai ją gavo per pirmąsias valandas po išleidimo. Ir tiems, kurie mano, kad atnaujinimai nėra reikalingi.

Kuriam gresia „WannaCry“ ataka ir kaip nuo jos apsisaugoti

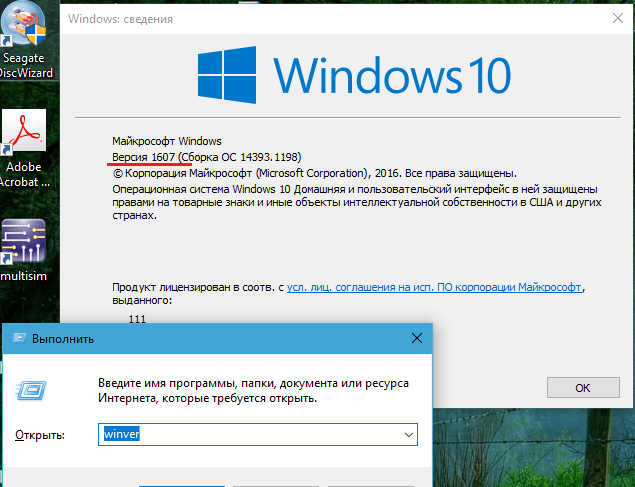

Kiek žinau, daugiau nei 90% užkrėstų kompiuterių Wannacry, dirbo kontroliuojant Windows 7. Aš turiu „keliolika“, o tai reiškia, kad niekas man negrasina.

„WannaCry“ infekcijos pavojams taikomos visos operacinės sistemos, kurios naudoja SMB V1 tinklo protokolą. Tai:

- Windows XP

- „Windows Vista“

- Windows 7

- „Windows 8“

- „Windows 8“.1

- „Windows RT 8“.1

- „Windows 10 V 1511“

- „Windows 10 V 1607“

- „Windows Server 2003“

- „Windows Server 2008“

- „Windows Server 2012“

- „Windows Server 2016“

Draudimą tinkle šiandien rizikuoja sistemų, kuriose jis neįdiegtas Kritinis saugumo atnaujinimas MS17-010 (Galima nemokamai atsisiųsti iš „Technet“.„Microsoft“.Com, į kurį rodoma nuoroda). „Windows XP“, „Windows Server 2003“, „Windows 8“ ir kitų nepalaikomų OSS pataisas galima atsisiųsti Iš šio puslapio palaikymo.„Microsoft“.Com. Tai taip pat apibūdina išsaugojimo atnaujinimo buvimo patikrinimo metodus.

Jei nežinote OS versijos savo kompiuteryje, spustelėkite „Win+R“ klavišo derinį ir vykdykite „Winver“.

Norėdami sustiprinti apsaugą, taip pat, jei dabar neįmanoma atnaujinti sistemos, „Microsoft“ pateikia instrukcijas, kaip laikinai išjungti SMB 1 versiją. Jie yra Čia Ir Čia. Be to, bet nebūtinai galite uždaryti per „Firewall 445 TCP“ prievadą, kuris aptarnauja SMB.

Aš turiu geriausią antivirusą pasaulyje ***, aš galiu su juo padaryti bet ką ir nieko nebijau.

„WannaCry“ platinimas gali įvykti ne tik iš aukščiau išvardytų savaime suprantamų būdų, bet ir įprastais būdais -per socialinius tinklus, el. Paštą, užkrėstus ir sukčiavimo žiniatinklio išteklius ir kt. D. Ir yra tokių atvejų. Jei atsisiųsite ir vykdysite kenkėjišką programą rankiniu.

Kaip veikia virusas, kas užšifruota

Taip, leisk jam užšifruoti, ko nori. Aš turiu programuotojo draugą, jis man viską iššifruos. Kraštutiniais atvejais rasime pagrindinį metodą.

Na, užšifruokite porą failų ir ką? Tai netrukdys man dirbti su kompiuteriu.

Deja, jis nebus iššifruotas, nes nebus būdų, kaip nulaužti RSA-2048 šifravimą, kuris naudoja „Wanna Cry“, o artimiausioje ateityje nebus rodoma artimiausioje ateityje. Ir jis neužšifruos kelių failų, bet beveik visi.

Aš nepateiksiu išsamaus „The Marice“, kuris domisi. Aš atkreipsiu dėmesį tik į reikšmingiausius taškus.

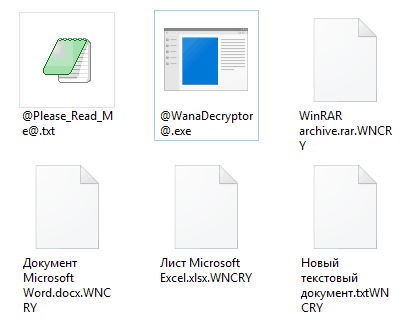

Failai su plėtiniais yra šifravimas: .doc, .Docx, .Xls, .Xlsx, .Ppt, .Pptx, .PST, .OST, .Msg, .EML, .VSD, .VSDX, .Txt, .CSV, .RTF, .123, .WKS, .WK1, .PDF, .DWG, .onetoc2, .SNT, .JPEG, .JPG, .DOCB, .DOCM, .Taškas, .dotm, .dotx, .Xlsm, .Xlsb, .Xlw, .Xlt, .Xlm, .Xlc, .Xltx, .Xltm, .Pptm, .Pot, .PPS, .PPSM, .PPSX, .PPAM, .Potx, .Potm, .EDB, .HWP, .602, .Sxi, .STI, .SLDX, .SLDM, .SLDM, .Vdi, .VMDK, .Vmx, .GPG, .AES, .Lankas, .Paq, .BZ2, .TBK, .Bak, .Tar, .TGZ, .GZ, .7Z, .Rar, .Užtrauktukas, .Atsarginė kopija, .ISO, .VCD, .BMP, .Png, .Gif, .Neapdorotas, .CGM, .Tif, .TIFF, .Nef, .Psd, .AI, .SVG, .DJVU, .M4U, .M3U, .Viduryje, .WMA, .FLV, .3g2, .MKV, .3GP, .MP4, .judėti, .AVI, .ASF, .Mpeg, .VOB, .Mpg, .WMV, .Fla, .SWF, .WAV, .mp3, .Sh, .Klasė, .stiklainis, .Java, .RB, .Asp, .Php, .JSP, .Brd, .Sch, .dch, .Panardinti, .Pl, .VB, .VBS, .PS1, .Šikšnosparnis, .Cmd, .JS, .ASM, .h, .Pas, .CPP, .C, .Cs, .Suo, .Sln, .LDF, .MDF, .IBD, .Mano aš, .MYD, .Frm, .ODB, .DBF, .Db, .MDB, .ACCDB, .SQL, .SQLETEDB, .SQLITE3, .Asc, .Lay6, .Gulėti, .MML, .SXM, .Otg, .ODG, .UOP, .Std, .Sxd, .OTP, .ODP, .WB2, .SLK, .Dif, .STC, .SXC, .OTS, .OD, .3dm, .Maks, .3DS, .UOT, .STW, .SXW, .Ott, .ODT, .Pem, .P12, .CSR, .CRT, .Raktas, .Pfx, .Der.

Kaip matote, čia yra dokumentai, nuotraukos, vaizdo įrašų ir archyvų, ir paštas, ir failai, sukurti įvairiose programose ... „Zlovred“ bando pasiekti kiekvieną sistemos katalogą.

Užšifruoti objektai gauna dvigubą išplėtimą Su wncry, Pavyzdžiui, „Document1“.doc.Wncry ".

Po šifravimo virusas nukopijuoja vykdomąjį failą į kiekvieną aplanką @[email protected] - tariamai iššifravimui po išpirkos, taip pat teksto dokumentas @Praš[email protected] Su vartotojo pranešimu.

Toliau jis bando sunaikinti „Shadow“ kopijas ir „Windows“ atkūrimo taškus. Jei UAC veikia sistemoje, vartotojas turi patvirtinti šią operaciją. Jei atmesite užklausą, bus galimybė atkurti duomenis iš kopijų.

„WannaCry“ perduoda šifravimo klavišus į komandų centrus, esančius TOR tinkle, ir tada pašalina juos iš kompiuterio. Norėdami ieškoti kitų pažeidžiamų mašinų, jis nuskaito vietinį tinklą ir savavališką IP diapazoną internete ir radęs, įsiskverbęs į viską, kas gali patekti.

Šiandien analitikai žino keletą „WannaCry“ modifikacijų su skirtingais paskirstymo mechanizmais, ir artimiausiu metu reikia tikėtis naujų naujų.

Ką daryti, jei „WannaCry“ jau užkrėtė kompiuterį

Matau, kaip failai keičia plėtinius. Kas vyksta? Kaip tai sustabdyti?

Šifravimas yra ne -nesimultinis procesas, nors ne per ilgas. Jei jums pavyko tai pastebėti, kol ekrane pasirodys „Extortsist“ pranešimas, galite išsaugoti dalį failų, nedelsdami išjungdami kompiuterio maitinimą. Ne sistemos užbaigimas, bet Ištraukiant šakutę iš lizdo!

Įkeliant langus įprastu, šifravimas tęsis, todėl svarbu jo išvengti. Kitas kompiuterio paleidimas turėtų įvykti saugiu režimu, kuriame virusai nėra aktyvūs, arba iš kito įkrovos laikiklio.

Be to, jūsų užduotis yra tik tuo atveju, jei nukopijuotumėte išlikusius failus išimamame diske arba „Flash Drive“. Po to galite pereiti prie bastardo sunaikinimo.

Mano failai yra užšifruoti! Virusas jiems reikalingas išpirka! Ką daryti, kaip iššifruoti?

Failų iššifravimas po „WannaCry“ yra įmanomas tik tuo atveju. Tačiau tokie pažadai beveik niekada neįvykdyti: kodėl kenkėjiškos platintojai nerimauja, jei jie jau norėjo, kad norėtų?

Kai kuriais atvejais galite išspręsti problemą be išpirkos. Iki šiol buvo sukurti 2 „WannaCry“ dekoderiai: Wannakey (autorius Adrienas Guinetas) ir Wanakiwi (autorius Benjaminas Delpy). Pirmieji veikia tik „Windows XP“, o antrasis, sukurtas pagal pirmąjį, yra „Windows XP“, „Vista“ ir 7 x86, taip pat „Northern Systems 2003“, 2008 ir 2008R2 X86.

Abiejų dekoderių darbo algoritmas yra pagrįstas slaptų raktų paieška šifravimo proceso atmintyje. Tai reiškia, kad tik tie, kurie neturėjo laiko iš naujo paleisti kompiuterio, turi galimybę iššifruoti. Ir jei po šifravimo praėjo ne per daug laiko (atmintis nebuvo perrašyta kitu procesu).

Taigi, jei esate „Windows XP-7 X86“ vartotojas, pirmas dalykas, kurį turėtumėte padaryti po to, kai pasirodys išpirkos pranešimas, yra išjungti kompiuterį iš vietinio tinklo ir interneto ir pradėti „Wanakiwi“ dekoderį, atsisiųstą kitame įrenginyje. Prieš ištraukdami raktą, neatlikite jokių kitų veiksmų kompiuteryje!

Galite susipažinti su dekoderio Wanakiwi darbo aprašymu kitame Matt Suiche tinklaraštyje.

Iššifruodami failus, pradėkite antivirusą, kad pašalintumėte blogį, ir nustatykite pleistrą, kuris uždaro jo paskirstymo būdus.

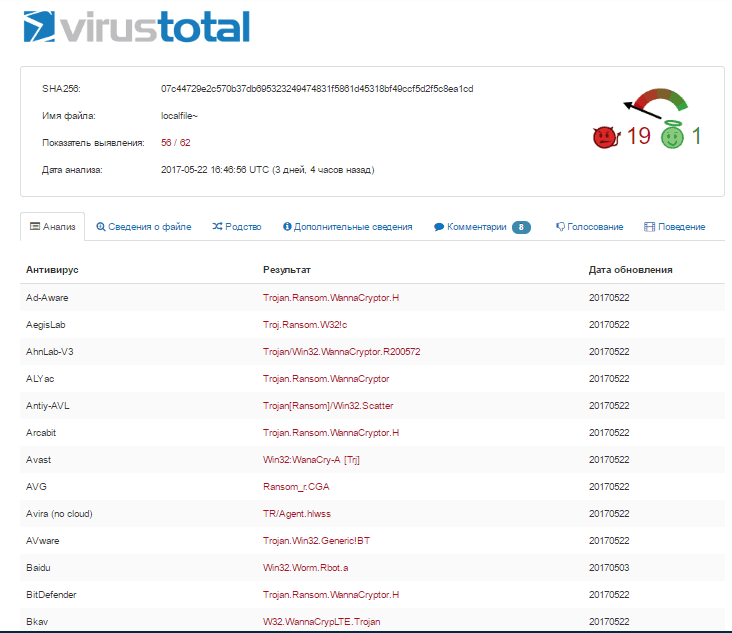

Šiandien „WannaCry“ pripažįsta beveik visas antivirusines programas, išskyrus tas, kurios nėra atnaujintos, taigi beveik bet kuri.

Kaip toliau gyventi šį gyvenimą

Trojos perdirbimo epidemija su savarankiškomis savybėmis nustebino pasaulį nustebęs. Visų rūšių saugumo paslaugoms pasirodė tokia pat netikėta kaip žiemos pradžios gruodžio 1 d. Priežastis yra neatsargumas ir galbūt. Pasekmės - nepataisomas duomenų praradimas ir nuostoliai. Ir kenkėjiškų kūrėjų - paskata tęsti tą pačią dvasią.Anot analitikų, „Wanacry“ platintojams atnešė labai gerus dividendus, o tai reiškia. O tie, kurie dabar buvo nešami. Žinoma, jei nesijaudinate iš anksto.

Taigi, kad jums nereikia kada nors verkti dėl užšifruotų failų:

- Neatsisakykite įdiegti operacinės sistemos ir programų atnaujinimų. Tai apsaugos jus nuo 99% grasinimų, plintančių per neuždengtą pažeidžiamumą.

- Laikykitės sąskaitų valdymo - UAC.

- Sukurkite atsargines svarbių failų kopijas ir laikykite jas kitoje fizinėje terpėje arba, pageidautina, keliose. Optimalu naudoti paskirstytas duomenų saugojimo duomenų bazes įmonių tinkluose, namų vartotojai gali priimti nemokamas debesies paslaugas, tokias kaip „Yandex Disk“, „Google Disk“, „OneDrive“, „Megasynk“ ir kt. D. Nelaikykite šių programų paleidimo, kai jų nenaudojate.

- Pasirinkite patikimas operacines sistemas. „Windows XP“ nėra.

- Įdiekite sudėtingą interneto apsaugos klasės antivirus. Arba kitų kūrėjų analogai.

- Padidinkite raštingumą priešingus Trojos arklys. Pavyzdžiui, antiviruso pardavėjas DR.Žiniatinklis paruošė mokymo kursus įvairių sistemų vartotojams ir administratoriams. Daug naudinga ir, svarbiausia, patikima informacija yra kitų A/V kūrėjų tinklaraščiuose.

Ir svarbiausia: net jei esate sužeistas, neperduokite pinigų užpuolikams už dekodavimą. Tikimybė, kad būsite apgauti, yra 99%. Be to, jei niekas nemoka, turto prievartavimo verslas taps beprasmis. Priešingu atveju tokios infekcijos plitimas tik augs.

- « Ukrainos blokavimas, kaip atkurti prieigą ir apsaugoti savo teisę į informaciją

- Didesnis greitis, daugiau vietos, kaip pakeisti kietąjį diską nešiojamajame kompiuteryje »