Be galimybės išsaugoti tai, kas yra pamainos virusas ir kaip su juo susitvarkyti

- 4260

- 4

- Clayton Carter

"Atleisk, bet ... jūsų failai yra užšifruoti. Norėdami gauti raktą į iššifravimą, skubiai perkelkite pėstininkų pinigų sumą į piniginę ... kitaip jūsų duomenys bus sunaikinti neatšaukiamai. Jūs turite 3 valandas, laikas praėjo “. Ir tai nėra pokštas. Schifer virusas - grėsmė daugiau nei tikra.

Šiandien mes kalbėsime, kad pastaraisiais metais išplitusios kenkėjiškos ceremonijos programos yra, ką daryti infekcijos atveju, kaip išgydyti kompiuterį ir ar tai iš viso, taip pat kaip apsisaugoti nuo jų.

Turinys

- Mes užšifruojame viską!

- Komplektavimo virusų pasiskirstymo būdai

- Kaip „Encrypterator“ elgiasi už užkrėsto kompiuterio

- Kaip išgydyti kompiuterį iš šifravimo

- Teisinga šifravimo pradžios procedūra

- Ką daryti, jei failai jau užšifruoti

- Jei failai nenusiskiria

- Kaip apsisaugoti nuo kenksmingo kenkėjiško

Mes užšifruojame viską!

„Schifer“ virusas (kodavimo įrenginys, kriptorius) yra ypatinga kenkėjiškų programų ir ekstremalių nešėjų įvairovė, kurių veikla yra šifruoti vartotojo failus ir vėlesnius reikalavimus išpirkti dekodavimo įrankį. Išpirkos sumos prasideda nuo 200 USD ir pasiekia dešimtis ir šimtus tūkstančių žalių popieriaus lapų.

Prieš kelerius metus šios klasės atakos buvo paveiktos tik kompiuterių, pagrįstų „Windows“. Šiandien jų asortimentas išsiplėtė iki, atrodytų, gerai apsaugotos „Linux“, „Mac“ ir „Android“. Be to, kodikerių rūšių įvairovė nuolat auga - nauji produktai atsiranda vienas po kito, kurie turi ką nustebinti pasaulį. Taigi, garsi „WannaCry“ pandemija atsirado dėl klasikinio „Trojan-Sipper“ ir „Network Worm“ (kenkėjiškos programos, kuri platinama per tinklus, „pereinant“ be aktyvaus vartotojų dalyvavimo).

Po „WannaCry“ pasirodė ne mažiau rafinuota Petya ir blogas triušis. Ir kadangi „šifravimo verslas“ savininkams duoda geras pajamas, galite būti tikri, kad jie nėra paskutinis.

Vis daugiau ir daugiau šifravimo, ypač tie, kurie matė šviesą per pastaruosius 3-5 metus, naudoja nuolatinius kriptografinius algoritmus, kurie negali būti įsilaužę nei į raktų, nei kitų esamų priemonių vykdymą, ar kitos esamos priemonės. Vienintelis būdas atkurti duomenis yra naudoti originalų raktą, kurį siūlo užpuolikai pirkti. Tačiau net reikiamos sumos perkėlimas negarantuoja rakto gavimo. Nusikaltėliai neskuba atskleisti savo paslapčių ir prarasti potencialų pelną. Ir kokia prasmė įvykdyti savo pažadus, jei jie jau turi pinigų?

Komplektavimo virusų pasiskirstymo būdai

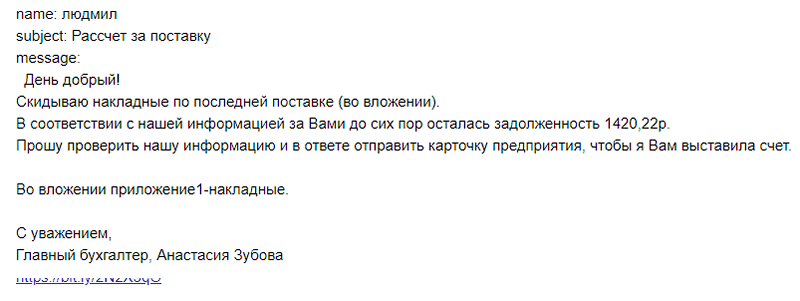

Pagrindinis privačių vartotojų ir organizacijų gedimo kelias yra el. Paštas, tiksliau, failai ir nuorodos, pridedamos prie laiškų.

Tokio laiško, skirto „korporatyviniams klientams“, pavyzdys:

Spustelėkite nuorodą arba „Trojan“ failo paleidimą skatina laiško turinį. Užpuolikai dažnai naudoja šias istorijas:

- „Skubiai grąžinkite paskolos skolą“.

- „Ieškinio pareiškimas buvo pateiktas teisme“.

- „Sumokėkite baudą/įmoką/mokestį“.

- „Komunalinių paslaugų demokulinė išmoka“.

- „O, tai tu nuotraukoje?"

- „Lena paprašė skubiai tai jums perteikti“ ir t. D.

Sutikite, tik žinantis vartotojas į tokį laišką reaguos atsargiai. Dauguma, nedvejodami, atidarys investiciją ir pradės kenksmingą programą savo rankomis. Beje, nepaisant antivirusinės šauksmų.

Taip pat aktyviai naudojami šifravimo plitimai:

- Socialiniai tinklai (informacinis biuletenis iš pažįstamų ir nepažįstamų žmonių paskyrų).

- Kenksmingi ir užkrėsti interneto ištekliai.

- Reklamos reklama.

- Siunčiant pasiuntinius iš įsilaužimo paskyrų.

- Keigenų ir įtrūkimų svetainių ir krekerių detektoriai ir platintojai.

- Svetainės suaugusiesiems.

- Priedas ir turinio parduotuvės.

Shifratorių virusų dirigentai dažnai yra kitos kenksmingos programos, visų pirma reklamos demonstrantai ir Trojos-bacdorai. Pastarasis, naudojant sistemos ir programinės įrangos pažeidžiamumą, padeda nusikaltėliui gauti nuotolinę prieigą prie užkrėsto įrenginio. Kodo paleidimas tokiais atvejais ne visada sutampa su potencialiai pavojingais vartotojo veiksmais. Kol „BackDor“ išlieka sistemoje, užpuolikas gali bet kada prasiskverbti į įrenginį ir pradėti šifravimą.

Norint užkrėsti organizacijų kompiuterius (galų gale, jos gali išspausti daugiau nei namų vartotojai) yra kuriami ypač patobulintais metodais. Pavyzdžiui, „Petya Trojan“ skverbtis į įrenginius per „Medoc Tax Motes“ atnaujinimo modulį.

Kriptai su tinklo kirminų funkcijomis, kaip jau minėta, yra platinami per tinklus, įskaitant internetą, per protokolų pažeidžiamumą. Ir jūs galite užsikrėsti su jais nieko nedarydami. Pavojingiausi retos spalvos „Windows OS“ vartotojai yra pavojingiausi, nes atnaujinimus uždaro gerai žinomos spragos.

Kai kurie blogi, pavyzdžiui, „WannaCry“, išnaudoja 0 dienų („Zero Day“) pažeidžiamumus, tai yra tie, kurių sistemų kūrėjai dar nežino. Deja, tokiu būdu neįmanoma visiškai atlaikyti infekcijos, tačiau tikimybė, kad būtent jūs esate tarp aukų, net nesiekia 1%. Kodėl? Taip, nes kenkėjiška programinė įranga iš karto negali užkrėsti visų pažeidžiamų mašinų. Ir nors tai apibūdina naujas aukas, „Systems“ kūrėjams pavyksta išleisti taupymo atnaujinimą.

Kaip „Encrypterator“ elgiasi už užkrėsto kompiuterio

Šifravimo procesas paprastai prasideda nepastebėti, o kai jo ženklai tampa akivaizdūs, kad duomenys išsaugo. Kartais vartotojas gali pastebėti, kaip pratęsimas pasikeitė kai kuriuose atidarytuose aplanko failuose.

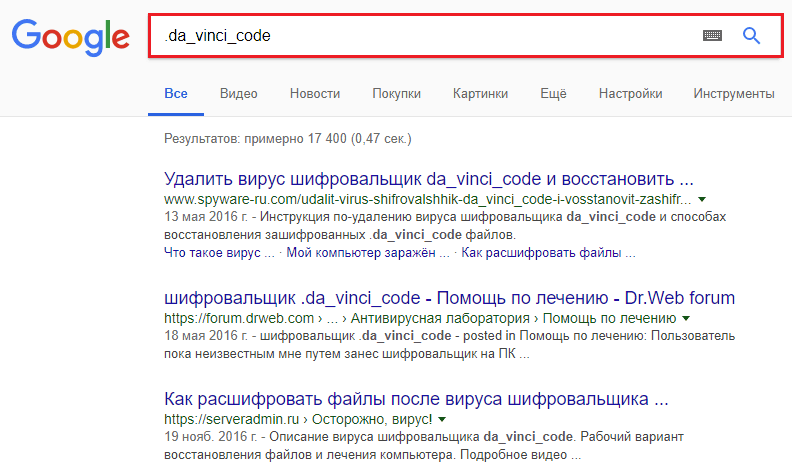

Naujo ir kartais antrojo pratęsimo bylų, po kurių jie nustoja atsidaryti. Beje, dėl plėtros, kurią sugadino objektai.

Šios užšifruotų failų plėtinių pavyzdys:. Xtbl, .Kraken, .Cezaris, .da_vinci_code, .Codercsu@gmail_com, .Crypted000007, .No_More_RANSOM, .„Decoder Globeimposter V2“, .Ukrainas, .rn ir t. D.

Yra daugybė variantų, o nauji pasirodys rytoj, todėl nėra prasmės viską išvardyti. Norint nustatyti infekcijos tipą, pakanka, kad būtų galima pateikti keletą paieškos sistemos plėtinių.

Kiti simptomai, kurie netiesiogiai rodo šifravimo pradžią:

- Išvaizda ekrane padalijamoje komandinės eilutės „Windows“ sekundėje. Dažniausiai tai yra įprastas reiškinys, kai diegti sistemos ir programų atnaujinimus, tačiau geriau nepalikti jo be dėmesio.

- UAC prašymai pradėti programą, kurios neketinote atidaryti.

- Staiga iš naujo paleidžiant kompiuterį vėlesniu disko sistemos sistemos imitacija (įmanoma) (įmanoma kiti variantai). „Patikrinimo“ metu yra šifravimo procesas.

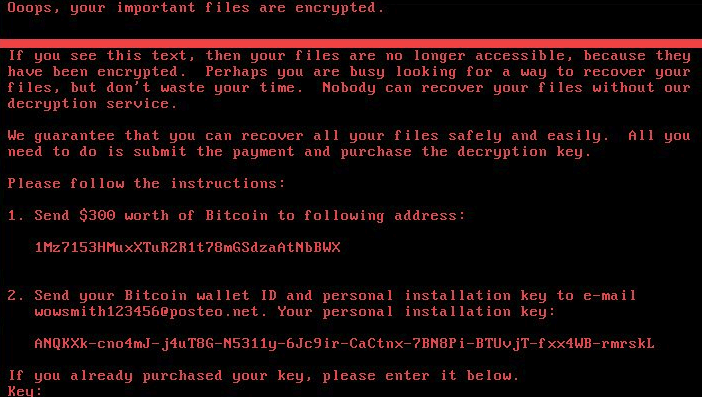

Po sėkmingo kenkėjiškos operacijos pabaigos ekrane pasirodo pranešimas, kuriame reikalaujama įsigyti ir įvairių grėsmių.

Išlaidos užšifruoja didelę vartotojo failų dalį: nuotraukos, muzika, vaizdo įrašai, tekstiniai dokumentai, archyvai, paštas, duomenų bazė, failų plėtiniai ir kt. D. Tačiau tuo pat metu jie neliečia operacinės sistemos objektų, nes užpuolikams nereikia sustabdyti užkrėsto kompiuterio, kad veiktų. Kai kurie virusai pakeičia diskų ir skyrių įkrovos įrašus.

Po šifravimo iš sistemos paprastai pašalinamos visos šešėlinės kopijos ir atkūrimo taškai.

Kaip išgydyti kompiuterį iš šifravimo

Norint pašalinti kenksmingą programą iš užkrėstos sistemos, yra paprasta - beveik visi antivirusai gali lengvai susitvarkyti su dauguma jų. Bet! Naivu manyti, kad atsikratyti kaltininko bus išspręstas problemos sprendimas: ištrinkite virusą ar ne, tačiau failai vis tiek liks užšifruoti. Be to, kai kuriais atvejais tai apsunkins jų paskesnį dekodavimą, jei įmanoma.

Teisinga šifravimo pradžios procedūra

- Kai tik pastebėjote šifravimo požymius, Nedelsdami išjunkite kompiuterio galią paspausdami ir laikydami mygtuką Galia 3–4 sekundes. Tai sutaupys bent dalį failų.

- Sukurkite įkrovos diską arba „Flash Drive“ naudodami antivirusinę programą kitame kompiuteryje. Pavyzdžiui, Kaspersky gelbėjimo diskas 18, Drweb Livedisk, ESET NOD32 LIVECD ir t. D.

- Atsisiųskite užkrėstą automobilį iš šio disko ir nuskaitykite sistemą. Pašalinkite rastus virusus su išsaugojimu (tuo atveju, jei jų reikia dekodavimui). Tik po to Galite atsisiųsti kompiuterį iš kietojo disko.

- Pabandykite atkurti užšifruotus failus iš „Shadow“ kopijų su sistemos priemonėmis arba naudodamiesi trečiosios partijos programomis, kad atkurtumėte duomenis duomenims atkurti.

Ką daryti, jei failai jau užšifruoti

- Neprarask vilties. Nemokamos įvairių rūšių kenkėjiškų programų vaizdų įrankių yra skelbiamos antivirusinių produktų kūrėjų svetainėse. Visų pirma, komunalinės paslaugos yra renkamos čia iš Avast Ir Kaspersky laboratorijos.

- Nustatę kodavimo įrenginio tipą, atsisiųskite tinkamą naudingumą, Būtinai padarykite tai kopijos Pažeisti failai Ir pabandykite juos iššifruoti. Jei pasiseks, iššifruokite likusius.

Jei failai nenusiskiria

Jei jokia naudinga nepadėjo, tikėtina, kad nukentėjote nuo viruso, kurio dar nėra.

Ką galima padaryti šiuo atveju:

- Jei naudojate mokamą antivirusinį produktą, susisiekite su palaikymo paslauga. Išsiųskite keletą pažeistų failų kopijų į laboratoriją ir palaukite atsakymo. Jei yra techninė galimybė, jie jums padės.

Beje, Dr.Žiniatinklis - Viena iš nedaugelio jų laboratorijų, padedančių ne tik jos vartotojams, bet ir visiems aukoms. Šiame puslapyje galite išsiųsti failų dekodavimo užklausą.

- Jei paaiškės, kad failai beviltiškai sugadinami, tačiau jie jums labai vertina, jie tikisi tikėtis ir laukti, kol bus išsaugotas produktas, kada nors bus rasta kada nors. Geriausia, ką galite padaryti. Ištrynimas dėl gedimo failų, iš naujo įdiegę operacinę sistemą ir net jos atnaujinimas gali atimti iš jūsų Ir ši galimybė, Kadangi generuojant šifravimo ir atsiskyrimo raktus, dažnai naudojami unikalūs sistemos identifikatoriai ir viruso kopijos.

Išpirkos mokėjimas nėra išeitis, nes tikimybė, kad gausite raktą, siekia „Zero“. Taip, ir nereikia finansuoti baudžiamojo verslo.

Kaip apsisaugoti nuo kenksmingo kenkėjiško

Nenorėčiau pakartoti patarimo, kurį kiekvienas skaitytojas išgirdo šimtus kartų. Taip, sukurkite gerą antivirusą, o ne paspauskite įtartiną nuorodas ir „Blablabla“ - tai svarbu. Tačiau, kaip parodė gyvenimas, stebuklinga tabletė, kuri suteiks jums 100% saugumo garantiją, šiandien neegzistuoja.

Vienintelis efektyvus apsaugos būdas nuo tokio tipo turto prievartavimo - atsarginė kopija kitoms fizinėms žiniasklaidos priemonėms, įskaitant debesų paslaugas. Atsarginė kopija, atsarginė kopija, atsarginė kopija ..

- « Kaip sukonfigūruoti „E -Mail“ telefone „Android“ ir „iOS“

- „Windows“ nuo nulio, kaip atkurti gamyklos sistemos parametrus nešiojamajame kompiuteryje »